Hardware Wallet

硬件钱包是一种物理设备,可离线存储私钥,使其高度安全并能抵抗黑客攻击和网络攻击。它是一种冷钱包,类似于典型的 USB 闪存盘,专门用于存储加密货币。这种钱包允许用户直接从中进行交易,而不是存入交易所钱包。[1][2]

概述

加密货币硬件钱包是一种将用户的加密货币资产的私钥存储在安全芯片中的设备。它允许用户访问和管理加密货币,而无需将密钥暴露于在线威胁。加密货币硬件钱包也称为冷钱包,因为它未连接到互联网。

使用硬件钱包,交易在设备本身内使用“加密桥”进行签名,这是一种简单的软件组件,有助于硬件钱包连接到区块链。当用户将其硬件钱包连接到 PC 时,加密桥会将未签名的交易数据发送到设备。然后,硬件钱包所有者使用其私钥对交易进行签名,并将其发送回桥,桥随后将它们作为最终交易广播到整个区块链网络。重要的是,在此过程中的任何时候,用户的私钥都不会离开硬件钱包或在其外部传输。[3][2]

主要特点

- **离线存储:**不使用时,钱包与互联网断开连接,使其能够抵抗在线黑客攻击。这种冷存储是对抗网络攻击威胁的关键防御措施。

- **安全元件:**硬件钱包集成了专门用于保护加密密钥的硬件组件。这些芯片具有防篡改功能,使恶意行为者难以破坏钱包的安全性。

- **PIN 码或密码保护:**此安全层确保即使设备落入坏人之手,也几乎不可能进行未经授权的访问。

- **备份和恢复:**硬件钱包提供恢复种子或助记词,通常由 12 或 24 个单词组成。使用此种子短语,可以恢复对新设备上资金的访问。

- **交易确认:**硬件钱包通常要求用户在设备屏幕上验证和批准交易。此步骤确保用户完全控制其资金,并且可以在每笔交易最终确定之前对其进行审查和确认。

类型

- **基于 USB 的硬件钱包:**最常见的硬件钱包类型是小型便携式设备,可通过 USB 连接到计算机或移动设备。示例包括 Ledger Nano S、Ledger Nano X 和 Trezor Model T。

- **蓝牙硬件钱包:**蓝牙硬件钱包提供与计算机或移动设备的无线连接,从而在兼容性和易用性方面提供更高的灵活性。一个例子是 Ledger Nano X。

- **基于智能卡的硬件钱包:**以智能卡形式设计的硬件钱包类似于信用卡或安全令牌。它们通常与读卡器一起使用以访问加密货币资金。此类钱包的示例包括 CoolWallet S 和 Cobo Vault。

- **金属种子存储:**虽然不是传统的硬件钱包,但这些是专门设计用于安全存储恢复种子(助记词)的物理设备。它们由金属或其他坚固的材料制成,可保护恢复种子免受物理损坏、水和火灾。

- **纸钱包:**某些硬件钱包制造商提供纸钱包备份解决方案,以补充硬件钱包。这些纸钱包具有二维码,可以扫描这些二维码来配置硬件钱包或检索资金。这增加了一层额外的安全性,因为私钥保持离线状态。这方面的一个例子是 Ledger Nano X 与 Ledger 的“加密资产恢复包”配对。

- **移动硬件钱包:**几家硬件钱包制造商推出了其产品的移动版本,使用户能够将其智能手机转换为安全的硬件钱包。这些移动硬件钱包通常与专用的移动应用程序配对。一个例子是将 Ledger Live 移动应用程序与 Ledger 硬件钱包结合使用。

- **多重签名硬件钱包:**硬件钱包旨在与其他硬件钱包协同工作以创建多重签名钱包,从而增加额外的安全层。用户通常需要多个硬件钱包来签署交易,这使得单个受损设备更难访问资金。多重签名功能可以集成到某些标准硬件钱包中。

Joe Grand 的硬件钱包漏洞案例研究

Joe Grand 是一名硬件黑客,也是 L0pht 组织的成员,该组织是一群黑客,他们于 1998 年在美国参议院就互联网的漏洞作证。他破解了一个 Trezor One 硬件钱包,并为一个忘记密码的客户找回了价值 200 万美元的加密货币。[11]

2021 年,电气工程师兼发明家 Joe Grand,也被称为黑客“Kingpin”,被要求破解 Dan Reich 的 Trezor One 硬件钱包,该钱包拥有价值 250 万美元的 Theta 代币。Reich 和他的朋友放错了他们硬件钱包的恢复短语。最初,他们在 2018 年购买了一批价值 50,000 美元的 Theta 代币。到 2021 年,这批代币的价值已飙升至 250 万美元,这加剧了恢复访问的紧迫性。[10]

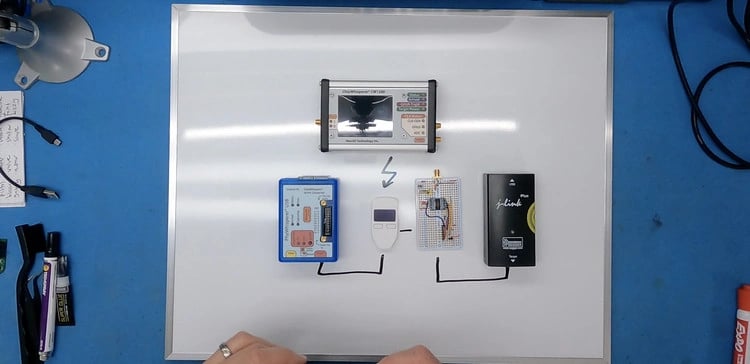

Reich 和他的朋友在瑞士找到了一位金融家,他声称自己在法国有可以破解实验室钱包的同事。他必须将他的钱包交给瑞士的金融家,然后金融家会将其带给他的法国同事。疫情减缓了他们 2020 年的计划,但在 2021 年 2 月,随着他们的代币价值升至 250 万美元,Reich 正准备飞往欧洲,这时他们突然在美国找到了一位名叫 Joe Grand 的硬件黑客。Grand 在他家位于波特兰的后院里有一个定制实验室,他购买了几个与 Reich 和他的朋友拥有的钱包相同的钱包,并在上面安装了相同版本的固件。然后,他花了三个月的时间进行研究,并使用各种技术攻击他的练习钱包。

这使得 Grand 使用它成为一种冒险的技术。如果他在读取数据之前不小心擦除了 RAM,则密钥将无法恢复。然后,他们发现,在固件更新模式期间的某个时刻,PIN 码和密钥被临时移动到 RAM,以防止新固件覆盖 PIN 码和密钥,然后在安装固件后移回闪存。因此,他们设计了一种名为“wallet.fail”的技术。这种攻击使用故障注入方法(glitching),破坏保护 RAM 的安全性,并允许他们在 PIN 码和密钥短暂位于 RAM 中时读取它们。

通过对芯片进行故障注入攻击,wallet.fail 团队发现他们可以将安全性从 RDP2 降级到 RDP1。然后,他们可以强制钱包进入固件更新模式,将 PIN 码和密钥发送到 RAM,并读取它们。这与 Rashid 的攻击类似,只是故障注入使他们无需利用代码即可访问 RAM。然后,Reich 立即将 Theta 代币从他们的帐户中移出,并将一部分钱寄给 Grand 作为他的服务费。[10][11]